[members_only]

之前的教程中写过 Trojan-go、ShadowSocks、以及 Vmess 的新手部署指南。现在介绍一个 “全能型” 的选手——X-UI 面板。

与之前不同的是,它本身并非一个协议,而是协议的合集。相当于把市面上主流的流量传输加密协议(vmess、vless、trojan、shadowsocks、dokodemo-door、socks、http)全部囊括其中。

推荐阅读:

| 👑 | 自建梯子 Vultr + ShadowSocks(SS) |

| 👑 | 自建梯子科学上网:Vultr + Trojan-Go(新手推荐) |

| 👑 | VMess + Vultr 自建节点 |

| 👑 | VLess(Xray) + XTLS 科学上网 |

| 👑 | 全协议 X-UI 面板保姆级教程(新手推荐) |

你可以把它理解为流量传输加密协议中的 “瑞士军刀”。即使你再小白,只要会了 X-UI 面板,主流协议的部署都会变得非常轻松。

本教程因为是面向小白的,每个步骤都会配有详细的示例图、以及操作说明文字。

不多说,先从定义、以及基础概念开始。

X-UI 是什么

X-UI 是一个支持多协议、多用户的 xray 面板。除了基础的协议部署之外,还附带了流量统计、限制流量、限制到期时间等功能。

用一个比喻来说:过去部署单个协议,就像是自己做了一个独立的网店。而 X-UI 就像是直接开了一个网点平台,囊括了特色各异的网店一样。

X-UI 的 特色

在 GitHub 上已近罗列了很多,我这里就不多写了,直接复制粘贴:

- 系统状态监控

- 支持多用户多协议,网页可视化操作

- 支持的协议:vmess、vless、trojan、shadowsocks、dokodemo-door、socks、http

- 支持配置更多传输配置

- 流量统计,限制流量,限制到期时间

- 可自定义 xray 配置模板

- 支持 https 访问面板(自备域名 + ssl 证书)

- 支持一键 SSL 证书申请且自动续签

- 更多高级配置项,详见面板

我个人觉得最突出的就是打包了多协议,同时支持多用户、可视化操作功能。详情可以看这个(https://github.com/vaxilu/x-ui)

X-UI 服务器端部署

现在开始最核心的部分:X-UI 面板服务器端的部署。

1、选择服务器

之前演示用的都是 Vultr 服务器,但是目前推荐新手使用狗云的服务器会更好。操作基本是没有变化的,大家依葫芦画瓢即可。

2、链接 SSH 工具,并开始部署 X-UI 面板

这里 Shell 链接工具(SSH)我们依然选择使用 FinalShell(地址)。如果你是新手还不会连接,建议先看这个 SS 教程的这个部分:配置服务器端。

1.FinalShell 连接测试

出现 root@vultr: 代表链接成功

2.执行命令、进行面板安装。

bash <(curl -Ls https://raw.githubusercontent.com/vaxilu/x-ui/master/install.sh)只需要几秒钟,就会提示:出于安全考虑,安装/更新完成后需要强制修改端口与账户密码。

这里直接输入 “y”,回车,具体可以看右侧的我的设置:用户名(admin)、密码(admin123456)、端口(8377)

账号、密码、端口修改

3.之后便会出现 x-ui 的菜单

4.这个时候不需要执行 x-ui start,因为面板已经处于运行状态。你只需要查看 x-ui 菜单即可。

x-ui 脚本列表

x-ui

5.输入脚本,回车打开 x-ui 脚本菜单。

脚本列表里有一些基础的命令。目前我们需要用的到就是 15(一键安装 bbr)和 16(一键申请SSL证书)。为了讲述流程,我们暂时先不操作,后面会详细讲。

6.通过命令打开 8377(之前我们设置的)端口。重要!

ufw allow 8377如果你不打开端口的话是无法访问面板的!

7.在浏览器中输入 IP:端口 进行访问。

这里就是 64.176.37.182:8377,就会得到图示中的界面。

IP:端口 访问后的界面

随后输入设置的账号(admin)、密码(admin123456)进行访问。

以上,基础的面板部署就已经完成。

你也可以成功的访问进入面板了。

3、X-UI 基础设置

x-ui 面板支持这些协议:vmess、vless、trojan、shadowsocks、dokodemo-door、socks、http。所以我们可以按照自己的喜好和需求继续部署。

我们这里就演示一个最基础的 ShadowSocks 的配置:

x-ui 面板 最基础的 ShadowSocks 配置

x-ui 面板 > 入站列表 > “+” 号

protocol 选择 ShadowSocks ;其他一切默认即可。

当然你也可以设置 “到期时间” 或者是 “总流量” 的限制。

重要!这里配置的端口,需要在 SSH 里打开。例如这里的端口(57950)就需要执行下方命令:

ufw allow 57950

然后你就可以用 V2RayN 或者是 Clash for Windows 等客户端进行连接。

4. 高级一点的设置

以上配置 ShadowSocks 就是我们所谓的 “裸连”(具体可以看这个部分)。通常我们在单独配置 SS 的时候都会加一个插件,将流量再次进行加密。

那么在 x-ui 里如何进行对流量再次加密的设置呢?

你只需要有一个域名,将该域名解析到当前的服务器IP,同时申请一个SSL。然后通过 TLS(https)伪装的方式进行加密。最后在添加 ShadowSocks 的节点时,把最底下的 TLS 选项给打开。同时填写入域名,以及 TLS 的公钥、私钥的证书地址即可。

注意,这个方式虽然不是之前这部分的加密方式,但是比其更好。毕竟是将流量伪装成了 https 加密流量,和我们浏览正常的网站流量一样。所以一般况是不会被探测到的。

详细步骤如下:

将自己的域名解析到当前的服务器上。

建议将域名绑定到 CloudFlare 上再进行操作。关闭 Proxy 进行 A 记录的 @ 地址解析即可。

域名解析到当前的服务器

使用 Windows 的 CMD 的 Ping 命令查看解析是否成功。苹果系统也是类似操作。

CMD 的 Ping 命令查看解析是否成功

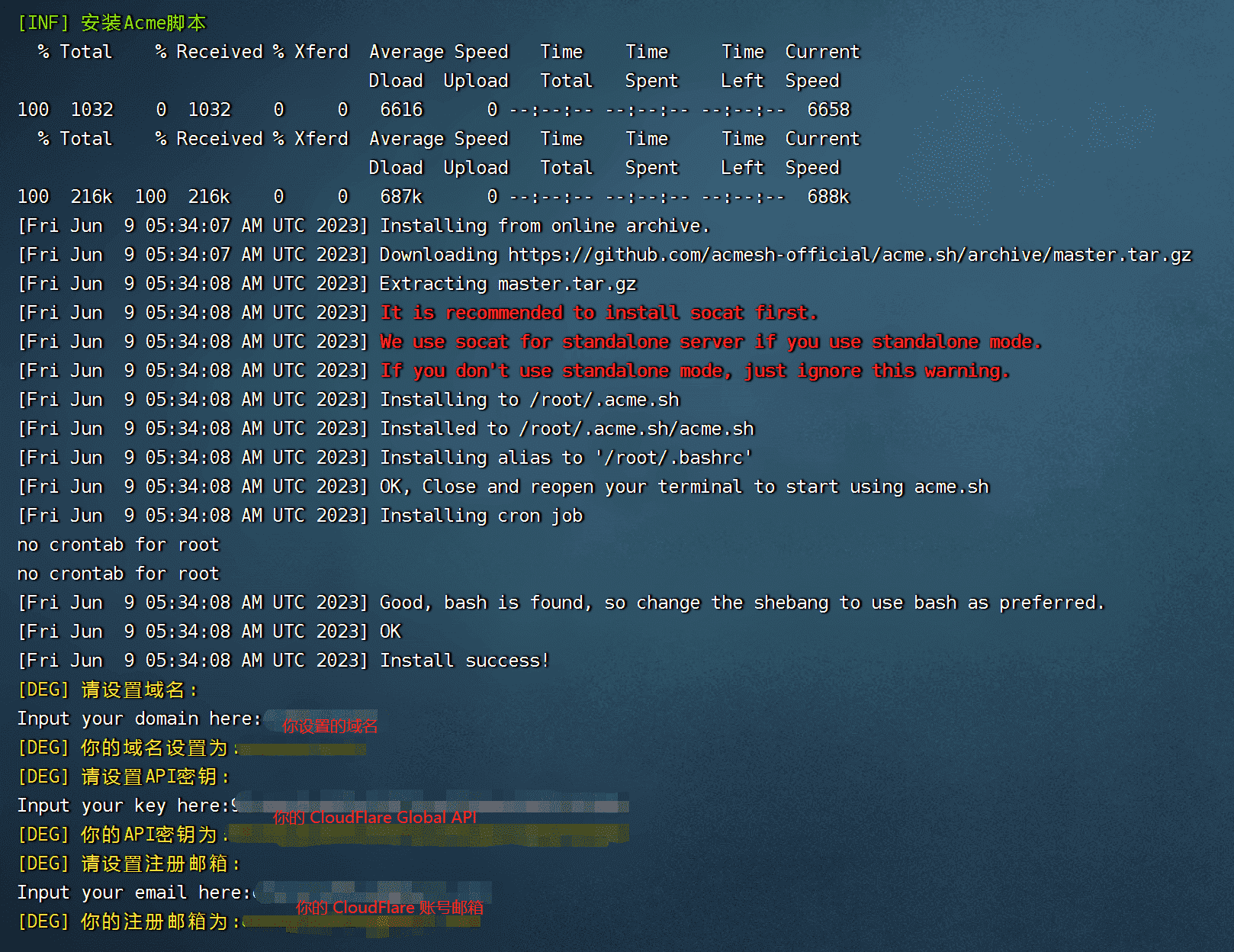

然后在 Shell 中开启 x-ui 的菜单,并且输入 16(一键申请SSL证书)进行 SSL 证书申请。此时会出现这样的提示:

一键申请 SSL 证书后 x-ui 的提示

输入 “y” 继续就可以。

随后就会让你填写自己的域名(确认是绑到了 CloudFlare 上)。

CloudFlare 的 Global API(具体位置看图)。以及 CloudFlare 的账号(邮箱)。

填写之后的结果

输入完成后,最后会得到这样的证书安装成功的提示。

证书安装成功的提示

之后就可以通过 域名:端口 的方式访问面板了。例如我这里就是 域名:8377 进行访问。账号和密码不变。随后还是按照之前的方式添加 ShadowSocks 的协议,然后打开 TLS 加密,并填写解析好的网站域名就可以。

点击设置好的节点 “查看” 选项就会得到这样的界面:

SS 协议配置信息:示例

然后只需要在 V2RayN 客户端进行相同的配置。

记得按照 x-ui 上配置的节点信息进行相同的配置。

重要!节点端口记得用 ufw allow 端口号 打开。

V2RayN 客户端 SS 配置:示例

最后直接进行 Ping 测试。

只要有测试结果,代表线路通畅。

你就可以顺利的进行科学上网了!

V2rayN 中进行 Ping 测试

X-UI 使用时的注意事项

为了便于小白理解,这里设置的是最常见的 ShadowSocks 协议。其他的协议,例如 Trojan-go、或者 Vmess、Vless,基本的设置都是一样的。你只要记得如下几件事情就可以:

- 选择自己需要的节点协议类型,并且在客户端填写配置相同的信息。

- 记得创建协议后,查看端口,并且在服务器端开放对应的端口。

- 如果你需要启用 TLS 加密,那么就需要申请证书。记得讲域名绑定到 CloudFlare 上再进行解析。具体 CloudFlare 怎么用,可以看Cloudflare设置网站CDN。

如果你的客户端使用的是 Clash,则可以 x-ui 中节点的 “查看” 界面生成连接,并导入的方式直接将信息导入到 Clash 中。

因为 Clash 界面非常简单,我这里就不演示了,大家可以自行尝试。

复制节点配置连接

一些有意的玩法

你可以配置多个相同的节点,并且在这些节点中利用 Clash 进行负载均衡的配置。

或者,如果你是一个公司、或者一个团队,可以给不同的角色设置不同的节点信息。或者对不同的应用(Facebook、Twitter、Instagram、YouTube、TikTok 海外版等)设置不同的协议、使用流量等。

具体建议大家看大佬不良林的 YouTube 频道进行深入的了解。

最后

本文演示了 x-ui 面板的设置,以及基础配置、高级配置的玩法。对于新手来说绰绰有余。如果你希望了解更多关于 x-ui 的信息,建议直接去 GitHub 查看。本文中演示的服务器已经在写完教程后直接删除,别有用心的小伙伴就不要再尝试了。没有意义。

最后建议新手小白多做尝试,仔细阅读我之前写的一些单一节点配置教程。能上手熟悉的都熟悉一边。如果你不喜欢自己搭建。那么建议干脆使用下面搭建好的节点服务就可以。价格反而比自己搭建还要便宜一些。

博主说:其实自己配置节点的费用不如直接购买机场服务。推荐下方三个机场,均可以通过 Clash 使用负载均衡来实现速度最大化。除非你需要特定地区IP,才会考虑自己配置节点服务器。

[/members_only]